Há tempos venho tentando classificar e agrupar os diversos eixos (disciplinas, segmentos, temas, aspectos) da cibersegurança, para melhor compreensão e organização.

Um dos principais referenciais mundiais é o Cybersecurity Framework (CSF) do NIST, o Instituto Americano de Padrões e Tecnologia (o “Inmetro” dos EUA). Na versão 2.0, ele agrupa 22 categorias de atividades de segurança cibernética em 6 funções básicas: Governar, Identificar, Proteger, Detectar, Responder e Recuperar.

Como já mencionei em artigo anterior, estas funções básicas correspondem ao que as normas internacionais ABNT NBR ISO/IEC 27002:2022 e ISO/IEC TS 27110 denominam conceitos de segurança cibernética, mas os conceitos não dão uma visão prática dos tipos de atividades, controles e tecnologias envolvidos. Vários controles compreendem mais de uma função básica.

Outro referencial, este menos difundido, creio, é o CyBOK – Cyber Security Base of Knowledge, base de conhecimento em cibersegurança mantida por um grupo internacional de especialistas coordenados pela Universidade de Bristol, Reino Unido. O CyBOK é dividido em 21 áreas de conhecimento agrupadas em 5 categorias: “Aspectos Humanos, Organizacionais e Regulatórios”, “Ataques e Defesas”, “Segurança de Sistemas”, “Segurança de Software e Plataforma” e “Segurança de Infraestrutura”. Esta organização é interessante, mas ainda não era o que eu buscava.

O CIS – Centro para Segurança na Internet, com o CIS Critical Security Controls, outro referencial tão mundialmente difundido quanto o NIST CSF, traz uma visão muito prática e objetiva de 18 tipos de controles necessários para cibersegurança, detalhados no que ele denomina “salvaguardas” (que são o detalhamento de controles). Mas esses tipos de controles no CIS Controls não estão agrupados em um modelo conceitual de mais alto nível.

Um outro referencial relevante são os 8 domínios da certificação Certified Information Systems Security Professional (CISSP) do ISC2, uma das mais sólidas e difundidas certificações profissionais na área de segurança cibernética. Os domínios do CISSP se aproximam do que eu procurava, mas ainda não me parecia ideal.

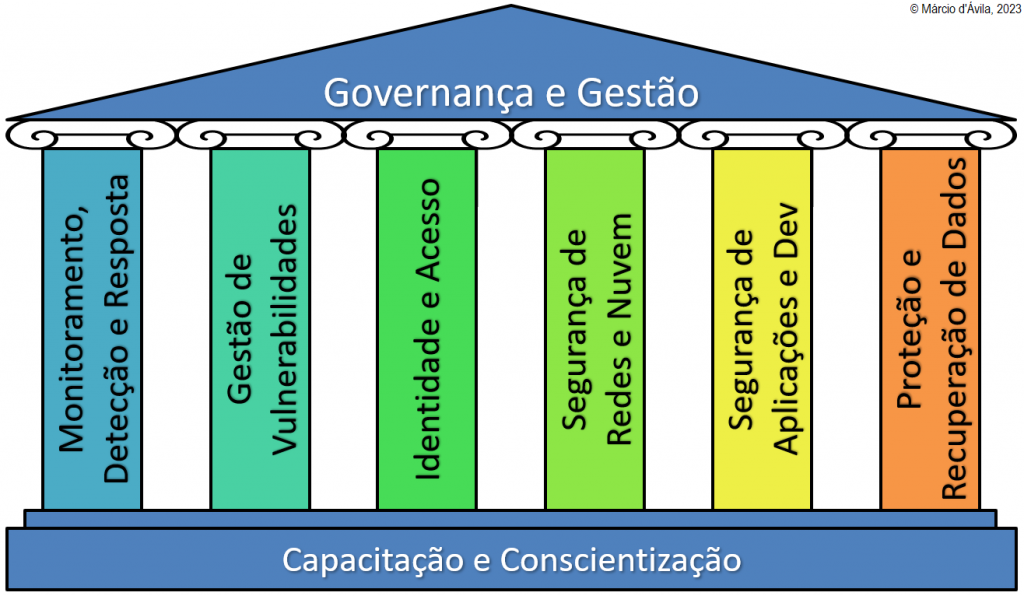

Estudando e convivendo com os controles, tecnologias, produtos e serviços tipicamente envolvidos e encontrados no mercado, eu amadureci um modelo de 8 eixos, que representei a seguir em um diagrama de “templo grego”:

No topo está a Governança e gestão de cibersegurança, que representa os níveis estratégico de governança, risco e conformidade (GRC) e tático de gestão de cibersegurança. O aspecto estratégico abrange políticas, normas, procedimentos, métricas, indicadores, bem como visão e análise holísticas de um sistema de gestão de segurança da informação (SGSI) e um sistema de gestão da continuidade de negócio (SGCN), e está presente nas normas ISO 27001 e 27002. Mas nem tanto nos CIS Controls, que já começa por aspectos mais pragmáticos como a gestão de ativos de hardware e software.

A seguir temos 6 eixos que são pilares da maioria dos controles e atividades de segurança cibernética:

- Monitoramento, detecção e resposta: focado na segurança defensiva, tipicamente executada por equipes “Blue Team” e “Purple Team”, nos eventos e incidentes de segurança e na equipe de tratamento e resposta a incidentes (ETIR), ou em inglês “computer security incident response team” (CSIRT), em geral envolvendo um centro de operações de segurança (em inglês, “security operations center” – SOC), utilizando tecnologias como “security information and event management” (SIEM), “security orchestration, automation and response” (SOAR), “extended detection and response” (XDR), “network detection and response” (NDR), “user and entity behavior analytics” (UEBA) e outras;

- Gestão de vulnerabilidades e exposição a ameaças: focado na segurança ofensiva e proativa, tipicamente executada por equipes “Red Team”, em aspectos como varredura por vulnerabilidades (brechas em softwares desatualizados, configurações inseguras etc.), superfície de ataque e testes de segurança (como teste de invasão – pentest), em geral orientados por priorização baseada em risco (das vulnerabilidades, dos ativos e do contexto);

- Gestão de identidade e acesso (em inglês, “identity and access management” – IAM), que o Gartner e o mercado tipicamente dividem em governança e gestão de identidade (em inglês, “identity governance and administartion” – IGA), gestão de acesso e autorização (“access and authorization management” – AAM) e gestão de acessos privilegiados (“privileged access management” – PAM);

- Segurança de redes e nuvem: é onde estão tecnologias como firewall (controle do tráfego de dados, prevenção a intrusões etc.) e “security service edge” (SSE) — engloba “zero Trust network access” (ZTNA), “cloud access security broker” (CASB) e “secure web gateway” (SWG) —, rede privada virtual (VPN), dentre outras;

- Segurança de aplicações e desenvolvimento de software seguro: aborda desde o processo e ciclo de vida de desenvolvimento de software até a efetiva proteção e os testes estáticos e dinâmicos das aplicações corporativas;

- Proteção e recuperação de dados: engloba desde aspectos fundamentais como cópia de segurança (backup) e recuperação de dados, passando por criptografia, até mapeamento e gestão do tratamento de dados pessoais e privacidade.

Na base de tudo está o eixo da Capacitação e conscientização em cibersegurança, o foco nas pessoas (o aspecto humano), abrangendo tanto os treinamentos e certificações de conhecimentos e habilidades quanto a contínua conscientização em cibersegurança e suas inúmeras ameaças, tanto do pessoal técnico de tecnologia quanto dos usuários.

Com estes 8 pilares, pude fazer uma correlação bem razoável com os 18 Controles do CIS:

- Governança e Gestão

- 01: Inventário e Controle de Ativos Corporativos

- 02: Inventário e Controle de Ativos de Software

- 15: Gestão de Provedores de Serviços

- Monitoramento, Detecção e Resposta

- 08: Gestão de Registros de Auditoria

- 10: Defesas contra Malware

- 17: Gestão de Resposta a Incidentes

- Gestão de Vulnerabilidades

- 04: Configuração Segura de Ativos

- 07: Gestão Contínua de Vulnerabilidades

- 18: Testes de Invasão

- Identidade e Acesso

- 05: Gestão de Contas

- 06: Gestão de Controle de Acesso

- Segurança de Redes e Nuvem

- 09: Proteção de Email e Web Browser

- 12: Gestão da Infraestrutura de Redes

- 13: Monitoramento e Defesa de Rede

- Segurança de Aplicações e Desenvolvimento

- 16: Segurança de Aplicações/ Software

- Proteção e Recuperação de Dados

- 03: Proteção de Dados

- 11: Recuperação de Dados

- Capacitação e Conscientização

- 14: Conscientização e Treinamento em Segurança

Também pude fazer uma correlação com a maior parte dos domínios do CISSP:

| Minha proposição de eixos | Domínios do CISSP |

| Governança e Gestão | Security and Risk Management Security Architecture and Engineering |

| Monitoramento, Detecção e Resposta | Security Operations |

| Gestão de Vulnerabilidades | Asset Security (~) Security Assessment and Testing |

| Identidade e Acesso | Identity and Access Management (IAM) |

| Segurança de Redes e Nuvem | Communication and Network Security |

| Segurança de Aplicações e Desenvolvimento | Software Development Security |

| Proteção e Recuperação de Dados | Asset Security (~) |

| Capacitação e Conscientização | ? |

Espero que este modelo faça sentido para mais pessoas atuando na área de segurança cibernética. Contribuições e críticas são bem vindas!…